Только в 2014-м году киберпреступниками была украдена информация более чем о 2 млрд учетных записей. Еще больше аккаунтов находится в группе риска, поскольку многие пользователи часто применяют один и тот же пароль в различных сервисах.

В течение многих лет эксперты советуют использовать для каждого аккаунта разные пароли, которые должны включать в себя специальные символы, прописные и строчные буквы и цифры.

Для большинства пользователей, разумеется, это чересчур утомительно (см. диаграмму).

Биометрические персональные данные в качестве пароля

Биометрические персональные данные в качестве пароля

Поэтому для того, чтобы усилить защиту учетных записей пользователей от взлома, индустрия защиты данных делает ставку на дополнительные методы, речь о которых пойдет далее.

Однако тот, кто чувствует себя в неприкосновенности, используя новые методы идентификации, слишком самоуверен. Для большинства данных способов защиты существуют методы атаки. Действительно надежные альтернативы паролям находятся пока на стадии разработки.

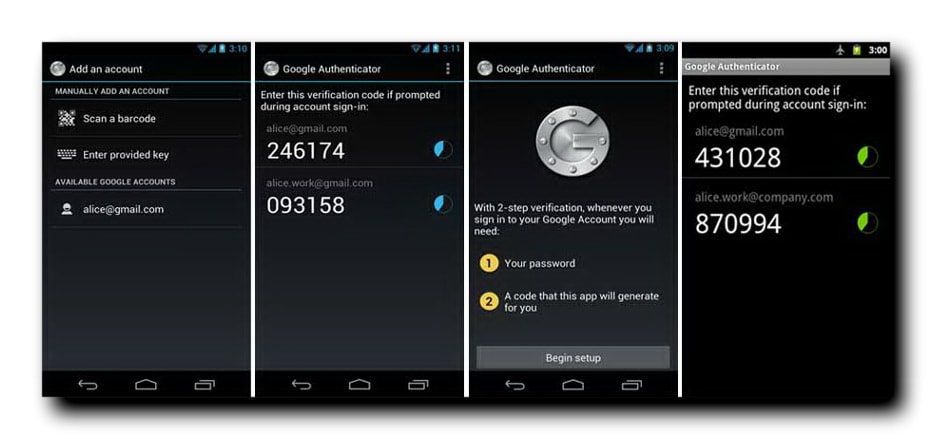

Между тем, многие службы предлагают один из первых шагов по увеличению безопасности. Речь идет о двухфакторной аутентификации Google Authenticator Приложение для двухэтапной аутентификации с помощью Time-based One-time Password Algorithm и HMAC-based One-time Password Algorithm от Google. Сервис реализует алгоритмы указанные в RFC 6238 и RFC 4226. Authenticator представляет 6- или 8-значный одноразовый цифровой пароль, который пользователь должен предоставить в дополнение к имени пользователя и пароля, чтобы войти в службы Google или других сервисов.. При этом от пользователя требуется ввод не только правильного пароля, но и одноразового кода, передаваемого ему в SMS-сообщении, электронном письме или через приложение для смартфона. Метод обеспечивает значительное увеличение безопасности, но тем не менее он тоже может быть взломан.

Что бы взломать Google Authenticator, киберпреступники чаще всего используют кейлоггеры, которые внедряются на компьютер жертвы с использованием фишинговых методов.

В этом случае шпионская программа считывает не только обычный пароль, но и одноразовый код. Используя технологию Man-in-the-Middle («человек посередине»), злоумышленник может незаметно авторизоваться или изменить пароль аккаунта.

Взлом еще больше упрощается, если, в качестве контрольного вопроса для онлайн-сервиса выбирается незамысловатый вариант, в частности, девичья фамилия матери.

Многие сервисы предоставляют доступ к аккаунту, используя эти сведения, и отключают вариант двухфакторной аутентификации. Это вынужденная мера на случай утери телефона, но она становится «черным ходом» для хакера. Однако даже если ответ на контрольный вопрос нелегко угадать, это не исключает возможности взлома.

Злоумышленники проникают в смартфоны пользователей, например, используя троян BadUSB. Когда телефон подключается к ПК для зарядки, автоматически устанавливается вирус, который ранее «прокрался» на компьютер. Тем самым преступники получают оба пароля и могут войти в аккаунт.

Двухфакторные пароли без смартфона

Атаку получится отразить, используя как второй фактор не смартфон, а специальный USB-криптоключ со стандартом U2F (Universal Second Factor, «универсальный вторичный фактор»). Если пользователь хочет войти, например, в службы Google, ему понадобится специальный ключ, который может сгенерировать флеш-накопитель. При этом передаваемые данные шифруются.

Вход в систему с использованием пароля возможен только в случае, если к USB-порту персонального компьютера подключен электронный ключ U2F (Universal Second Factor).

Разумеется, злоумышленник должен знать обычный пароль пользователя, однако (в зависимости от службы) его есть возможность относительно легко изменить: тот, кто знает второй фактор (в данном случае — обладает U2F-накопителем), часто может «сбросить» пароль, используя упрощенные способы восстановления доступа к аккаунту.

Тот, кто не хочет носить с собой флешку, может сделать ставку на технику распознавания биометрических параметров. В настоящее время весьма распространены системы распознавания лиц. При этом встроенная в устройство камера делает снимок пользователя и сохраняет индивидуальные характеристики, например, расстояние между глазами. «Распознавание лиц» — это звучит так просто и надежно, но и здесь найдется лазейка для киберпреступников.

По словам немецкого хакера Яна Крисслера, известного под ником Starbug, в случае с первым поколением устройств достаточно было удерживать фотографию пользователя перед камерой для разблокировки компьютера или входа в онлайн-службы.

Следующее поколение программного обеспечения должно было ликвидировать данную уязвимость за счет применения системы распознавания реального человека.

Однако и эту проблему хакеры решают довольно просто, перемещая перед фотографией вверх-вниз карандаш. Такой способ срабатывает отнюдь не всегда, однако некоторые программные решения, например, систему распознавания лиц от Android, зачастую можно обмануть подобной уловкой.

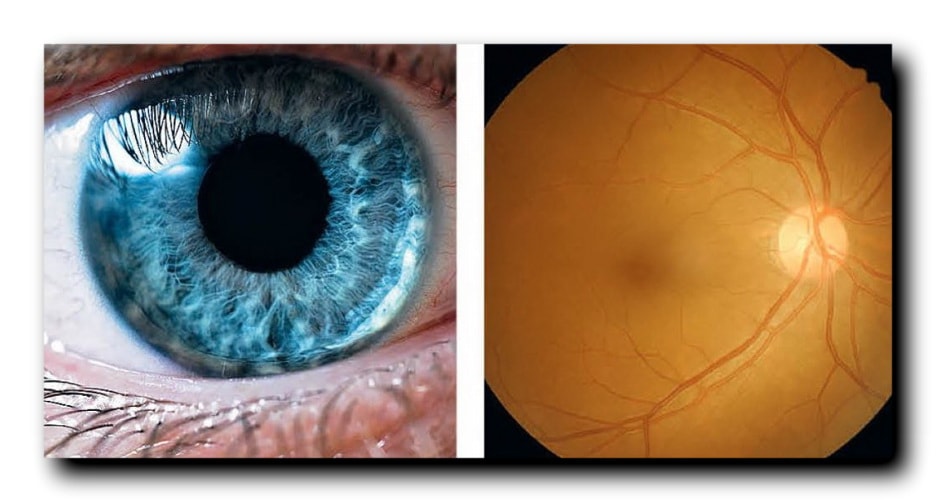

Повышенную безопасность обеспечивает другой метод, который также поддерживает стандарт U2F, — распознавание радужной оболочки глаза. При этом камера сканирует радужную оболочку глаза человека, изображение которой используется для аутентификации. Хотя несколько лет назад в наличии были только профессиональные решения с интегрированной системой распознавания радужки для использования на объектах с высокой степенью защиты, сегодня уже доступны недорогие пользовательские версии.

Windows 10 с помощью функции Hello обеспечивает возможность биометрического распознавания радужки для входа в систему. Подобная система весьма надежна: ложные срабатывания возможны только в одном из 1,5 млн случаев. Производители сканеров радужки рекламируют технологию как защищенную от взлома, однако и это решение можно перехитрить с помощью фотографии с очень высоким разрешением.

Это доказали специалисты из европейской ассоциации хакеров Chaos Computer Club. Например, хакеры смогли с помощью снимка канцлера Германии Ангелы Меркель, сделанного с расстояния около пяти метров, увеличить и распечатать фрагмент с радужкой таким образом, чтобы обмануть популярные инструменты распознавания.

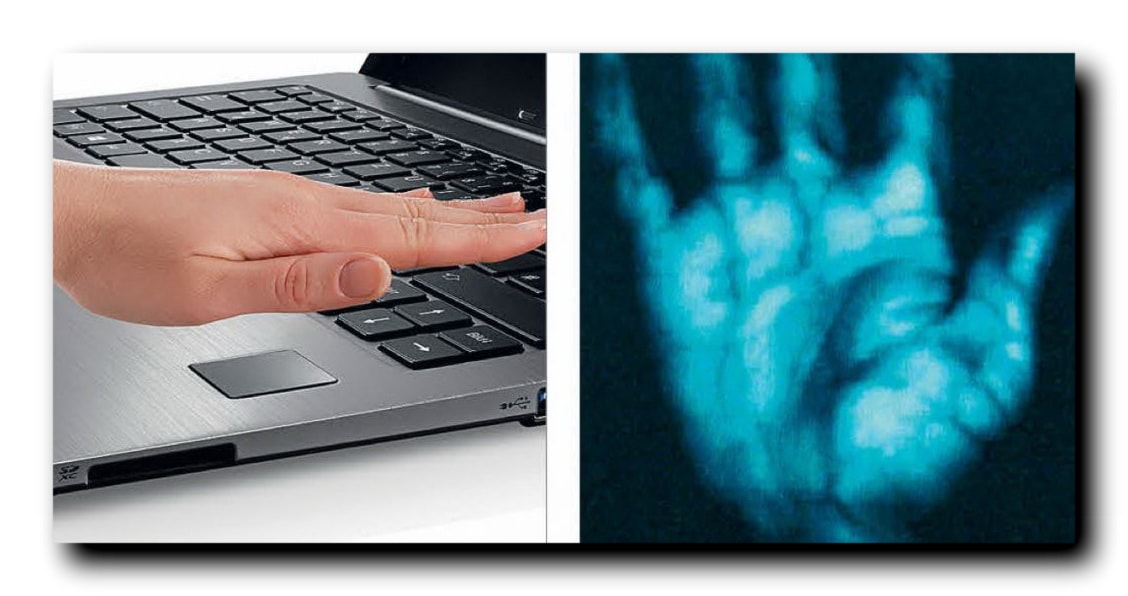

Немного сложнее взломать одну из самых распространенных в настоящее время систем биометрического распознавания — технологию сканирования отпечатка пальца. Многие смартфоны, например, iPhone, защищают систему от полного доступа посредством отпечатка.

Однако существуют методы, позволяющие обойти этот барьер. С помощью подручных средств стоимостью всего несколько сотен рублей, например, графитового спрея, прозрачной фольги и клея для дерева, эксперты Chaos Computer Club (ССС) еще в сентябре 2013 года перехитрили сканер отпечатков пальцев iPhone 5s.

Отсканированная копия отпечатка пальца хранится у iOS непосредственно на устройстве, но ССС также показали, что отпечатки пальцев могут быть реконструированы даже по фотографии.

«Жертвой» демонстрации стала министр обороны Германии Урсула фон дер Лайен. Данный прием предполагает дорогостоящую дополнительную обработку фотографий, однако показывает, что надежность идентификации по отпечатку пальца обманчива.

Наиболее надежным решением на рынке в настоящее время является система распознавания рисунка вен. Устройство распознает рисунок кровеносных сосудов руки в инфракрасном диапазоне. Уязвимым при этом является только считывающее устройство, когда хакеры перехватывают поток данных к компьютеру.

В зависимости от конструкции гаджета подобные манипуляции могут быть весьма затруднительны. Однако считывающие устройства для реализации данного метода защиты пока еще очень дороги и их применение оправдано только в системах повышенной безопасности крупных предприятий и государственных учреждений.

Частота пульса в качестве пароля

Другие новые методы также опираются на характеристики человеческого тела, которые не обнаруживаются по фотографии. Так, с помощью специальных датчиков можно создать нечто вроде электрокардиограммы (ЭКГ), позволяющей сделать выводы о физиологических изменениях сердечной мышцы, например, размере и расположении мышцы, а также точные моменты, когда сердце качает кровь. У разных людей эти значения отличаются. Технология уже настолько отработана, что правильно распознает человека, даже если пульс владельца биометрического браслета изменен по причине стресса, физической нагрузки или болезни.

Первая компания, специализирующаяся на системах распознавания пульса, — Nymi. Для измерения сердечного ритма канадское предприятие разработало браслет с двумя электродами, которые регистрируют минимальные изменения проводимости кожи и напряжения и тем самым измеряют параметр сердца.

При каждом прикладывании может проводиться аутентификация пользователя посредством его ЭКГ. Если браслет определяет правильного пользователя, то к совместимому устройству, например, смартфону или компьютеру, по зашифрованному соединению отправляется ранее сохраненный в браслете крипто-ключ.

Преимущество внутренней биометрии: при определении частоты пульса едва ли существуют векторы для атаки. Отдельные параметры, которые браслет Nymi считывает для распознавания личности, чрезвычайно трудно подделать. Так, злоумышленнику пришлось бы не только копировать значения пульса, но и отдельные параметры сердечной мышцы.

По словам производителя Nymi, этот вариант не является невозможным, однако его реализация связана с крайне большими затратами ресурсов. Впрочем, кража браслета ни к чему не приведет, так как при вскрытии замка или корпуса данные автоматически блокируются. Разблокировка браслета производится только путем повторного считывания электрокардиограммы.

Скоро вы будете думать свой пароль

Еще более надежным, чем измерение пульса, является метод, разрабатываемый с 2012 года в университете Беркли. Датчик ЭЭГ (электроэнцефалографии) измеряет волны мозга и таким образом может определить, правильно ли думает пользователь свой пароль. При этом пароль является не сочетанием букв, а мысленной задачей, например, концентрацией на конкретной песне. В будущем такой пароль может быть выбран произвольно.

Возникающие при этом образцы ЭЭГ настолько отличаются от человека к человеку, что создают надежную защиту. Вероятно, метод ЭЭГ будет доступен широкой общественности лишь через несколько лет, так как для анализа ЭЭГ требуется производительность нескольких компьютеров.

Решение считается надежным, так как здесь есть лишь весьма сложный путь для атаки. Во-первых, хакеру придется незаметно разместить ЭЭГ-электрод на своей жертве, а во-вторых — заставить ее подумать о своем пароле.

Сканирование сетчатки глаза однажды может стать действительно надежной альтернативой паролю. При этом в инфракрасном свете считывается внутренняя структура глаза и сохраняется направление кровеносных сосудов. Они настолько же индивидуальны, как и ДНК человека.

Критики утверждают, что хотя инвазивная технология уже и существует, но до сих пор отсутствуют долгосрочные исследования о воздействии этого метода на сетчатку.

По мнению экспертов, будущее контроля доступа — за анализом ДНК, хотя выход метода на рынок для конечного пользователя — дело не одного года. Любого человека с почти стопроцентной вероятностью можно идентифицировать на основании его ДНК, однако пока отсутствует экономически эффективный метод отбора ДНК. Хотя в качестве источника данных могут служить чешуйки кожи или волосы, для проведения анализа до сих пор необходимы лаборатории, оборудованные по последнему слову техники.

Кроме того, остается открытым вопрос о том, насколько легко может быть расшифрован ДНК-пароль с помощью похищенных волос и полученной при этом информации о пользователе.

Исследователи Оксфордского университета также используют ДНК в качестве альтернативы паролю, однако для ее анализа им не требуются лаборатории со сложным дорогостоящим оборудованием.

Основной подход заключается в следующем: каждый человек имеет индивидуальную манеру работы на компьютере, например, нажатия на клавиши клавиатуры, — исследователи называют ее «электронной ДНК» (e-DNA, electronically Defined Natural Attributes, физические признаки, определяемые электронным образом).

По словам Давида Шекеля, президента компании Oxford BioChronometrics, человека можно однозначно идентифицировать с помощью «электронной ДНК».

Motorola тестирует «таблетку-пароль», которая на основании параметров желудочной кислоты генерирует ток и отправляет 16-битный ключ для разблокирования устройства.

В настоящее время проект находится на стадии разработки. Крис Митчел, эксперт по вопросам безопасности, считает, что подобную альтернативу паролю будет очень трудно передать другому человеку.

Причиной этого является постоянный контроль, так как программа электронной ДНК способна сопоставить параметры человека с необходимым пользователем только после длительного анализа. Преимущество метода: для его реализации не требуются дорогие датчики и поэтому данные едва ли могут быть похищены.

Программа и только один пароль

До тех пор, пока биометрические методы не станут пригодными для массового использования, вам придется сделать ставку на менеджер паролей. При этом необходимо запомнить только один мастер-пароль.

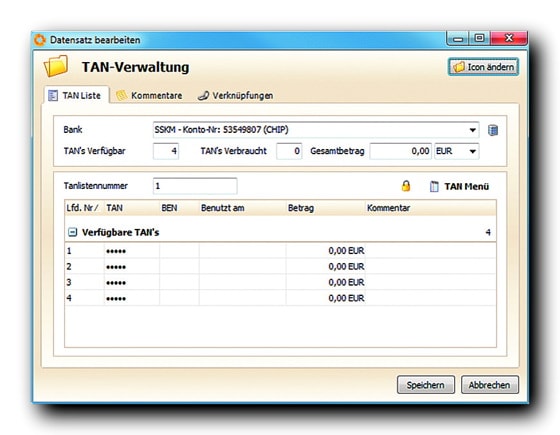

Windows: программа Password Safe Personal осуществляет управление записями (до 20) и обеспечивает надежную защиту списка TAN-кодов. Генератор паролей автоматически создает надежный пароль. Функция резервного копирования сохраняет базу данных.

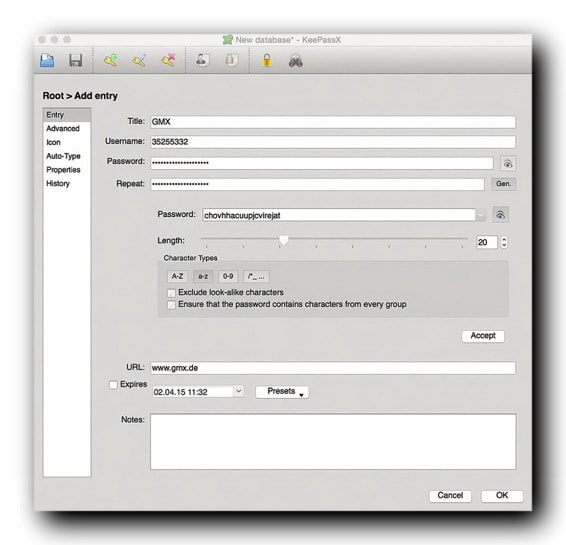

macOS: На компьютерах производства Apple необходимо обратиться к программе KeePassX. Ее исходный код является открытым, таким образом лазейки для спецслужб исключены. Система шифрования также считается защищенной от взлома.

iOS: с помощью SecureSafe вы храните пароли в надежном онлайн-сейфе на серверах в Швейцарии. Американские спецслужбы не могут получить данные даже в судебном порядке. Практичная дополнительная опция — шифрованная передача данных.

Пять шагов для создания надежного мастер-пароля

- Утечки информации в прошлом и их последствия показали, что пароли должны включать в себя 12 или более символов.

- Чтобы защититься от так называемых атак «перебором по словарю», в ходе которого злоумышленники используют содержание словарей в качестве пароля, следует избегать применения имен, названий местностей и известных слов. При необходимости проверьте пароль с помощью поиска Google: если совпадение отсутствует, выбор отличный.

- Не используйте специальные знаки в качестве замены букв, например, символ «@» для буквы «А». Эти варианты перебираются в первую очередь при атаке методом грубого подбора всех возможных сочетаний символов.

- Лучший вариант создания надежного пароля — из двух предложений, по первым буквам слов, например, «Где я поставил свою машину с номером M-XX-9999? В своем гараже!». Таким образом пароль будет выглядеть как «ГяпсмснM-XX-9999?Всг!».

- Никогда не используйте один и тот же пароль для разных сервисов и изменяйте пароль каждые два-три месяца.

|

| |