Джекпоттинг банкомата - сложное преступление, в ходе которого воры устанавливают вредоносное программное обеспечение и / или оборудование в банкоматах, что заставляет машины выплескивать огромные объемы наличных денег по требованию.

Рассказывает Brian Krebs на страницах своего блога krebsonsecurity.com

Внедрение вредоносного кода в программное обеспечение ATM, уже давно угрожает банкам в Европе и Азии, но эти атаки каким-то образом ускользали от внимания общественности.

Но все это изменилось на этой неделе после того, как U.S. Secret ServiceСекретная служба США федеральное агентство США, подчинённое министерству внутренней безопасности США. Основными задачами Секретной службы США являются предотвращение подделки американских денег, долговых обязательств, прочих ценных документов, а также охрана президента, вице-президента

федеральное агентство США, подчинённое министерству внутренней безопасности США. Основными задачами Секретной службы США являются предотвращение подделки американских денег, долговых обязательств, прочих ценных документов, а также охрана президента, вице-президента

© Википедия

, начала предупреждать финансовые учреждения о том, что нападения с помощью джекпота были обнаружены в банкоматах Соединенных Штатов.

Кибер преступники с помощью возможностей «jackpotting» атакуют американские банкоматы

Чтобы выполнить логическую атаку джекпота, воры сначала должны получить физический доступ к банкомату. Оттуда они могут использовать вредоносное ПО или специализированную электронику - часто комбинацию обоих, для управления работой банкомата.

С 26 января 2018 года NCRNational Cash Register

Американская компания, занимающаяся выпуском специализированной вычислительной технике для розничных сетей, банковской, финансовой, туристической и медицинской отраслей.

© Википедия

направила своим клиентам оповещения, в которых сообщалось, что они получили отчеты от секретной службы и из других источников о джекпотинговых атаках на банкоматы в Соединенных Штатах.

«Хотя в настоящее время они ориентированы на банкоматы, отличные от NCR, логические атаки являются общесистемной проблемой»,- говорится в предупреждении NCR.

«Это представляет собой первые подтвержденные случаи потерь из-за логических атак в США. Это следует рассматривать как призыв к действию, чтобы предпринять соответствующие шаги для защиты своих банкоматов от этих форм атаки и смягчения любых последствий ».

В заметке NCR не упоминается тип вредоносного кода для логической атаки, применяемого против американских банкоматов. Но секретная служба предупреждает, что организованные преступные группировки атакуют автономные банкоматы в Соединенных Штатах, используя штамп вредоносных программ «Ploutus.D», впервые обнаруженную в 2013 году.

Анализ вредоноса "Ploutus.D" проведенный в 2017 году фирмой FireEye, подтвердил что он является «одной из самых современных семейств вредоносных программ для ATM, за последние несколько лет».

Согласно этому источнику, мошенники активируют так называемые экипажи для вывода денег (cash out crews) для атаки на автоматы, производимые Diebold NixdorfПомощь

американская финансовая корпорация по обеспечению самообслуживания, и безопасности обслуживания, занимающаяся в основном торговлей, изготовлением, установкой и обслуживанием систем транзакций таких как банкоматы и системы обработки валюты

© Википедия

.

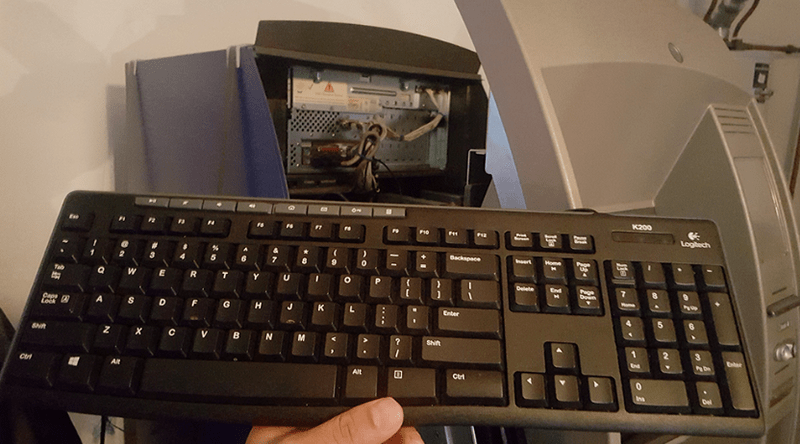

Преступники, одетые как техники обслуживающие комплекс для автоматизированных выдачи и/или приёма наличных денежных средств, имея при себе портативный компьютер, эндоскоп с мобильным устройством, подсоединяли шнур для подключения ноутбука к компьютеру банкомата. Затем установив вредоносное ПО, вынуждали банкомат выдавать все загруженные в него наличные.

Предупреждение Diebold подтверждает, что атаки нацелены на банкоматы марки Opteva.

Предупреждение секретной службы объясняет, что злоумышленники обычно используют эндоскоп - тонкий, гибкий инструмент, что бы рассмотреть внутреннюю часть банкомата, найти слот для шнура, который позволяет им синхронизировать свой ноутбук с компьютером ATM.

Режим атаки включает в себя ряд различных шагов для преодоления механизма безопасности и процесса авторизации для установления связи с диспенсером, - говорится так же в предупреждении службы безопасности Diebold.

Другой источник утверждает, что получив физический доступ к банкомату, преступники заменяют жесткий диск и с помощью эндоскопа нажимают расположенную внутри кнопку сброса настроек.

На этом этапе мошенники, устанавливающие вредоносное ПО, связываются с более опытными хакерами, которые могут удаленно управлять банкоматами и заставлять машины распределять наличные деньги.

Хотя есть определенные риски, связанные с тем, что преступник попадает на видео камеры, скорость, с которой выполняется операция, сводит к минимуму риск исполнителя.

Денежные мулы обычно складывают наличные деньги в большую сумку. После, фальшивый техник удаляет свое оборудование из взломанного банкомата.

Последнее, что мошенники делают, прежде чем покинуть место расположения ограбленного банкомата, - это снова подключают кабель Ethernet.

FireEye особо отметил, что все образцы Ploutus.D при небольших изменениях кода вредоносного ПО, могут быть использованы еще для 40 различных поставщиков банкоматов в 80 странах.

В уведомлении секретной службы говорится, что банкоматы, все еще работающие в Windows XP, особенно уязвимы, и настоятельно призвали операторов ATM обновить версию Windows 7, чтобы уберечься от этого типа атаки.

Это быстро развивающаяся история и может быть обновлена несколько раз в течение следующих нескольких дней по мере поступления дополнительной информации.

Здравствуйте Гость.

Пока ещё никто не оставил свой комментарий к статье Джекпоттинг.

Будьте первым, поделитесь мнением.