Не сложные способы избежать атак программ вымогателей. Способы борьбы с ПО вымогателей

Программы-вымогатели разрушительны, дорого обходятся и их число постоянно растет. Защитите себя от заражения с помощью нашего руководства, но будьте готовы к самому плохому. Как говориться "Надейтесь на худшее, оно не подведёт". Убедитесь, что вы можете быстро и чисто восстановить данные в случае атаки программы-вымогателя.

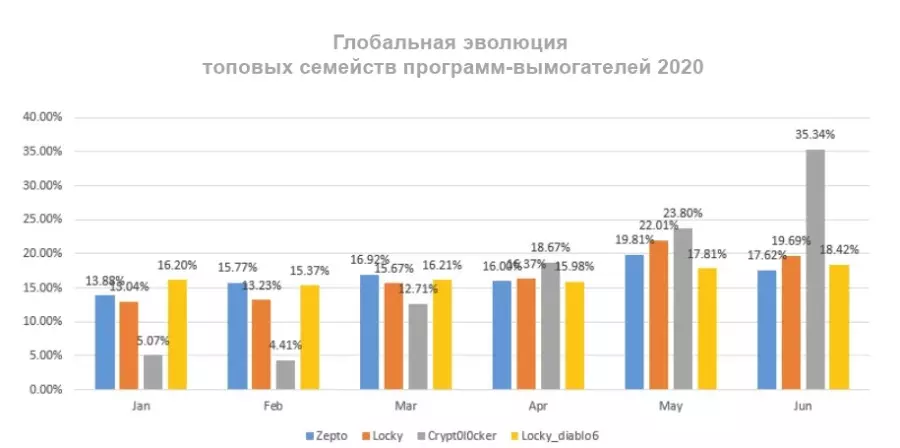

Атаки программ-вымогателей учащаются с пугающей скоростью. Согласно среднегодовому отчету Bitdefender за 2020 год, количество глобальных отчетов о программах-вымогателях увеличилось на 715 процентов в годовом исчислении. По количеству атак на первое место вышли США. На втором месте Великобритания.

Атака программы-вымогателя шифрует ваши файлы и данные, поэтому вы не сможете вести бизнес. Чтобы вернуть ваши системы в нормальное рабочее состояние, необходимо очистить ваши серверы и компьютер и восстановить их из резервных копий или использовать ключ дешифрования для разблокировки файлов и данных. Чтобы получить ключ дешифрования, вас принуждают заплатить выкуп.

Программы-вымогатели оказывают огромное влияние, способны привести к безвозвратной потере данных. Потери от программ-вымогателей:

🔥 Простои бизнеса.

🔥 Потеря производительности.

🔥 Потеря дохода.

🔥 Репутационная потеря.

🔥 Утрата, уничтожение или публичное разглашение важной деловой информации.

Если вы все же заплатите выкуп, для вас это эта дополнительные затраты, и у вас, вероятно, будут остаточные заражения вредоносным ПО и сбои после этой атаки.

Вы можете думать, что с вами этого не случится. Вы можете убеждать себе, что вы слишком малы, а у вымогателей есть большие и "жирные" цели, которые можно "доить". Типа, зачем им связываться с такой компанией, как ваша? К сожалению, это не так.

🚩 Каждый - цель.

Электронная почта по-прежнему является первейшим средством доставки для программ-вымогателей, обгоняя любые другие способы. В фишинг - атаках, которые обеспечивают поступление вредоносных писем рассылка производится программным обеспечением, которое использует списки с миллионами записей.

Все адреса электронной почты со всех краж данных, которые произошли за последние десятилетия, доступны в Dark Web. На сайте Have I Be Pwned их более 10 миллиардов. Новые адреса электронной почты собираются каждый день и добавляются в эти списки спам рассылки.

Это адреса электронной почты, на которые приходят фишинговые письма.

Хакерам все равно, кому они принадлежат, им все равно, ведь кто то да заплатит.

Очень немногие атаки программ-вымогателей нацелены на конкретную жертву. Основная масса атак, 99 процентов, не преследуют персональных жертв, они проводят глубокую разведку. Плохие парни не снайперы. Это пулеметчики, которые даже не прицеливаются. Они наугад рассылают электронные письма, а затем сидят сложа руки, чтобы посмотреть, кого им удалось зацепить.

Киберпреступники - те кто вам угрожает - взимают выкуп за предоставление ключа. Выкуп выплачивается в криптовалюте, обычно в биткойнах, хотя злоумышленники могут оговорить другие криптовалюты. На момент написания этой статьи, согласно CoinMarketCap, существует более 7500 активных криптовалют.

Несмотря на то, что настроить торговлю биткойнами относительно просто, на создание электронных кошельков и всего остального могут уйти дни. И все это время вы не можете вести бизнес или, по крайней мере, работать эффективно.

И даже если вы заплатите выкуп, нет гарантии, что вы вернете свои данные. Расшифровка программ-вымогателей часто написана некачественно и может просто не сработать. Даже если он расшифровывает ваши файлы, вы, вероятно, все еще заражены вредоносными программами, такими как руткиты, трояны удаленного доступа и клавиатурные шпионы.

Таким образом, может потребоваться несколько дней, чтобы заплатить выкуп - даже больше, если они попросят оплату в криптовалюте, которую можно купить только за другую криптовалюту, и ваша система не останется чистой и надежной после атаки вымогателей. Понятно, что лучше восстановить свои системы из резервных копий. В конце концов, специалисты нам не рекомендуют платить выкуп.

Значит, восстановление из резервных копий. Но ведь это не так быстро. Это возможно только в том случае, если у вас есть надежная процедура резервного копирования, она соблюдается и ваши резервные копии были протестированы на пробных запусках и смоделированных инцидентах.

Кроме того, у злоумышленников, стоящих за самыми сложными программами-вымогателями, есть способы обеспечить заражение ваших резервных копий. Как только вы очистите и восстановите свои серверы и компьютеры, вы снова заражены.

Но даже в этом случае резервное копирование - это выход. Но вам нужно спланировать и защитить свои резервные копии таким образом, чтобы они были защищены и сохранена целостность, когда они вам понадобятся.

Никто не хочет несчастных случаев на работе: раненые, много документов, возможные иски о материальной ответственности. Но у вас всё же есть аптечка.

Да, профилактика лучше лечения, но вы все равно должны исходить из того, что рано или поздно вам понадобится аптечка и подготовленные специалисты по оказанию первой помощи.

То же самое и с кибербезопасностью. Никто не хочет пострадать от программ-вымогателей, и вы делаете все возможное, чтобы предотвратить это. Но у вас должен быть план реагирования на инциденты, к которому вы можете обратиться при обнаружении вредоносного ПО. Вам нужна команда людей, которые знакомы с планом, отрепетировали его и будут фактически следовать отработанному сценарию.

Слишком легко отказаться от плана во время паники. Этого надо избегать - все ваши реакции на инцидент должны быть методичными и скоординированными. Этого можно достичь только следуя вашему готовому плану реагирования на инцидент атаки вымогателей.

У всех нас есть автомобильная страховка, и мы все надеемся, что нам не нужно будет её использовать. Таков план реагирования на инциденты. Он вам нужен, но вы не хотите оказаться в ситуации, когда его нужно применять. Техническое обслуживание вашего автомобиля и допуск за руль только обученных водителей снижает вероятность того, что вы попадете в аварию.

✨ Следующие пункты снизят риск, связанный с развертыванием плана реагирования на инциденты.

Большинство заражений программами-вымогателями происходит в результате фишинг-атаки. Ваши сотрудники - это те, кто находится на переднем крае электронной почты.

Они ежедневно открывают электронные письма и вложения и обрабатывают их. Иногда сотни писем. Достаточно одного фишингового письма, и вы инфицированы.

Очевидно, что ваши сотрудники должны пройти обучение по вопросам кибербезопасности, чтобы они могли выявлять фишинговые электронные письма и другие виды мошенничества и угроз, передаваемых по электронной почте.

И это нужно периодически проверять и контролировать. Программа-вымогатель должна быть в вашем списке рисков кибербезопасности, и обучение персонала должно быть одним из ваших действий по снижению риска.

Один из способов уменьшить объем электронной почты - попытаться уменьшить объем внутренней электронной почты. Чем меньше внутренней электронной почты, тем легче сосредоточить внимание на электронной почте прибывшей из интернета. Риски несут внешние электронные письма. Приложения для бизнес-чата, такие как Microsoft Teams и Slack, отлично подходят для общения внутри компании.

Тренировки - это здорово, но вишенка на торте - это проверка. Легко найти охранную фирму или онлайн-службу, которая проведет безопасную фишинговую атаку.

Сотрудники, которые не могут распознать фальшивую вредоносную электронную почту, являются очевидными претендентами на повторный курс обучения. Помимо оценки уязвимости ваших сотрудников к фишинговым письмам, это также показатель эффективности обучения ваших сотрудников.

Убедитесь, что процессам и пользователям предоставлены минимальные права доступа для выполнения их основных функций. Принцип наименьших привилегий ограничивает ущерб который может нанести вредоносная программа, если учетная запись пользователя скомпрометирована.

Ограничьте доступ к учетным записям администраторов и убедитесь, что эти учетные записи не используются ни для чего, кроме администрирования. Контролируйте доступ к общим ресурсам и серверам, чтобы люди, которым не требуется доступ к конфиденциальным областям, не могли его получить.

Спам-фильтры не улавливают каждое вредоносное письмо, но они улавливают основные, что является большим преимуществом. Они обнаружат и поместят в карантин большую часть обычного безопасного, но раздражающего спама. Это еще больше снизит объем электронной почты, с которой должны работать ваши сотрудники. Уменьшение размера стога сена облегчает поиск иглы.

Конечно, антивирусные пакеты или комбинированный пакет защиты конечных точек должны быть развернуты, должны управляться централизованно и должны быть настроены на регулярное обновление сигнатур. Пользователи не должны иметь возможность отклонять или откладывать обновления.

Операционные системы, микропрограммы и приложения должны находиться в пределах цикла поддержки производителя. Они должны быть своевременно обновлены с помощью исправлений безопасности и исправлений ошибок. Если патчи больше не доступны, прекратите использовать такие программы.

Для всех схем, кроме самых простых, сегментируйте сети, чтобы изолировать критически важные компьютеры, отделы и группы. Не надо строить подводные лодки как длинные трубы открытой планировки. Сделайте переборки с водонепроницаемыми дверцами перегородок, чтобы они могли изолировать секции, в которых есть утечки.

Используйте топологию сети с изолированными регионами, чтобы аналогичным образом ограничить распространение вредоносных программ. Зараженным сегментом намного проще управлять, чем со всей сетью.

Резервное копирование является ключевым элементом надежного плана обеспечения непрерывности бизнеса. Вы должны создать резервную копию своих данных, используя схему, которая может справиться с любым предсказуемым кризисом, будь то киберпространство или нет.

🚩 У вас должно быть три копии ваших данных: действующая система и две резервные копии.

🚩 Две ваши резервные копии должны быть на разных носителях.

🚩 Одна из этих резервных копий должна храниться за пределами предприятия.

Чтобы было ясно, просто наличие еще одной копии ваших данных не является резервной копией. Это лучше, чем ничего, но резервные копии настолько важны, что они должны быть лучшим вариантом, который вы можете сделать при любом бюджете.

Настоящая резервная копия будет создана программным обеспечением резервного копирования и будет иметь возможности управления версиями. Управление версиями позволяет восстанавливать файл на определенный момент времени.

Таким образом, вы можете восстановить файл в том состоянии, в котором он был вчера в час дня. Или где-то на прошлой неделе или в прошлом месяце.

Срок хранения и емкость хранилища резервных копий будут определять, как далеко вы можете вернуться во времени и с какой степенью детализации.

При резервном копировании на основе образов создается образ всего жесткого диска, включая рабочий.

Изменения в действующей системе можно частично передавать в образ резервной копии каждые пару минут, поэтому резервная копия очень близка к моментальному снимку действующей системы в реальном времени.

Все решения для резервного копирования высшего уровня могут преобразовывать образ резервной копии в образ виртуальной машины.

Виртуальную машину можно развернуть на новом оборудовании в случае аварии. Это позволяет вам развернуть новое серверное оборудование или преодолеть любую проблему, которая вызвала сбой работающей системы.

И, конечно же, существуют решения для резервного копирования за пределами предприятия, которые позволяют создавать резервные копии в безопасном удаленном месте от вашего помещения. Таким образом, правило 3-2-1 можно переписать, используя любые числа. Храните столько копий резервных копий, сколько вам нужно, чтобы чувствовать себя комфортно, в разных местах и на разных аппаратных устройствах.

Однако ничто из этого не поможет, если злоумышленникам удастся заразить ваши резервные копии. Допустим, программа-вымогатель задерживается на 28 дней перед срабатыванием. А вы уже сделали резервную копию всех своих резервных копий много раз.

Для борьбы с этим можно использовать неизменяемые резервные копии. Это резервные копии, которые невозможно перезаписать после того, как они были созданы. Это означает, что они не могут быть заражены программами-вымогателями или другими вредоносами. В надежном решении для резервного копирования используется многоуровневый и разнообразный подход.

Вы можете реализовать версионное резервное копирование на локальные сетевые устройства хранения (NAS) для быстрого восстановления случайно удаленных файлов.

Второй уровень может быть резервным копированием на основе образов в локальное и внешнее хранилище. Вы можете быстро восстановить отказавший сервер в случае полного его отказа или аппаратного сбоя.

Если вы дополните свой режим резервного копирования неизменными резервными копиями, которые никогда не будут заражены вредоносными программами, у вас будет надежная и всеобъемлющая система резервного копирования.

В зависимости от размера и сложности вашей сети это может быстро привести к подорожанию. Но по сравнению с ценой потери всего, это дешевле. Не думайте об этом как об оплате резервного копирования. Думайте об этом как об инвестициях в непрерывность бизнеса.

План реагирования на инциденты не только является жизненно важным инструментом для обеспечения скоординированных и эффективных ответов на киберинциденты, в зависимости от вашей деловой активности они могут быть обязательными. Если вы принимаете платежи по кредитным картам, скорее всего, вы должны соблюдать Стандарт безопасности данных индустрии платежных карт (PCI DSS). Стандарт PCI DSS предъявляет несколько требований к планам реагирования на инциденты.

Типичный план реагирования на инциденты будет содержать эти разделы, каждый из которых должен быть подробным и точным.

Подготовка.

Все пункты, упомянутые выше, вместе с любыми другими средствами защиты, которые требуют ваши обстоятельства. Репетиция плана с пробным запуском инцидентов, выявит недостатки или проблемы, что позволит доработать план. Чем лучше подготовлена ваша группа реагирования, тем лучше они будут работать в случае необходимости.

Идентификация.

Процесс распознавания того, что инцидент происходит, и определения типа инцидента. Что происходит, кто и что затронуто, каков масштаб проблемы, произошла ли утечка данных?

Сдерживание.

Сдерживайте инфекцию и не позволяйте ей распространяться. Помещать зараженные системы в карантин.

Искоренение.

Почистите зараженные системы. Убедитесь, что вредоносная программа удалена со всех взломанных машин. Примените любые исправления или меры по усилению безопасности, принятые в вашей организации.

Восстановление.

Какие системы являются приоритетными и должны быть возвращены в эксплуатацию в первую очередь? Восстановите их из резервных копий и измените учетные данные для аутентификации всех учетных записей. Восстановите из неизменяемых резервных копий, если они у вас есть. Если нет, убедитесь, что резервные копии не содержат вредоносных программ, прежде чем применять их.

Извлеченные уроки.

Как произошло заражение и что могло бы его остановить? Была ли это эксплуатируемая уязвимость или человеческая ошибка? Какие шаги помогут устранить брешь в вашей безопасности?

Доложите об этом

Не забывайте сообщать о программах-вымогателях как о преступлении. Вам также может потребоваться сообщить об инциденте в ваш национальный орган по защите данных. В Европе, поскольку вы потеряли контроль над данными, когда они были зашифрованы, атака с использованием программ-вымогателей считается нарушением данных в соответствии с Общими правилами защиты данных, даже если данные не были фактически украдены или потеряны. У вас может быть законодательство, которое поддерживает эту концепцию.

Все скриншоты Shutterstock/Ribkhan, /Anucha Cheechang. Идея: cloudsavvyit.com

Здравствуйте Гость.

Пока ещё никто не оставил свой комментарий к статье Как подготовиться к атаке программ-вымогателей и бороться с ними.

Будьте первым, поделитесь мнением.