Getty Images

Вирусы, трояны, вредоносные программы, черви - какая разница?

Существуют различные угрозы безопасности в Интернете, и так как Интернет развивается то появляются новые способы, которыми хакеры пытаются украсть ваши данные.

Для начала самый экзотический способ кражи личных данных:

Цифровые фотографии, ✌ «victory hand» и кража отпечатков пальцев.

Вирусы (Viruses)

В былые времена термин "вирус" относился только к инфекции любого типа, Если человек подхватывал вирус, он чувствовал недомогание, ему было плохо. Однако, после того как появились новые технологии и угрозы для компьютеров, это слово приняло еще одно значение.

Теперь слово вирус относится и к вредоносной программе, которая может развиваться самостоятельно, но требует некоторого взаимодействия с пользователем, чтобы активироваться, и могут быть обнаружены современными антивирусами.

Хотя, нет стоп, существуют и вирусы которые легко избегают обнаружения, ведь они не зависят от файлов жесткого диска, им не нужны исполняемые файлы для запуска. Знакомьтесь, бестелесный вирус.

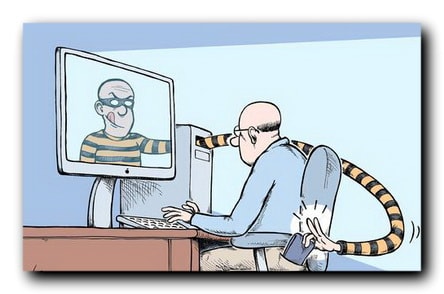

Программы шпионы (Spyware)

Термин "шпионские программы" применяется для подразделений вирусов, посвященных краже ваших личных данных (логины, пароли, личные данные, дополнительная информация и т.д.) Как только они нашли путь на ваш компьютер или смартфон, spyware начинаю сканировать содержимое дисков и отсылать найденные личные данные хозяину.

Вредоносные программы и трояны (Malware and trojans)

Malware это ещё более общий термин, который используется для обозначения гнусного программного обеспечения, призванного разрушить или повредить компьютерную систему.

Трояны такие программы, которые выглядят как легальное программное обеспечение, но включают в себя вредоносные дополнения.

Трояны, сохраняют оригинальное программное обеспечение нетронутыми, чтобы избежать подозрений и позволить вирусу распространяться дальше.

Попасть на оборудование пользователя trojans чаще всего может в комплекте с легальными программами, например, загруженных через P2P или с файлами загруженными с сайтов.

После того, как программа незаметно установилась, троян начинает выполнять заложенную в него задачу, в том числе позволяя хакерам установить дополнительное вредоносное программное обеспечение, которое расширяет доступ этим людям к вашей машине.

Вымогатели (Ransomware)

Программа вымогатель, не будет пускать Вас работать на компьютере, или держать все ваши файлы в качестве заложников, пока вы не уплатите выкуп. Попасть на оборудование жертвы программа вымогатель может через троян, вирус или червя.

Черви (Worms)

Тоже что и вирусы, возможно, суб-класс из них.

Черви отличаются одним ключевым способом: вирусы требуют действий со стороны пользователя для их распространения, или для первичной инициации. Например, получив вредоносный файл прикрепленный к сообщению электронной почты, вам необходимо открыть файл и тогда вирус активируется.

Черви же не требуют активации и может счастливо размножаться и распространяться на разных компьютерах (в сети или с помощью USB флеш накопителя) абсолютно без участия и предупреждения кого бы то ни было.

Это делает червей, как вредоносную программу, потенциально более опасней, чем вирусы, трояны и прочие угрозы поскольку их труднее остановить.

В то время как традиционные антивирусные программы могут находить и блокировать многие известные вирусы и троянские программы, способность воспроизводить себя в сетевых ресурсах без какого-либо взаимодействия с человеком, делает атаки программ содержащий червей гораздо сложнее.

Doxing

Цель в doxing атаке хакеров - обнародовать личную информацию об одном или нескольких людях. к примеру в 2011 году коллектив хакеров выложил в Интернете в свободном доступе, имена и адреса десятков офицеров полиции Лос - Анджелеса.

В 2015 году Anonymous сам опубликовал имена сотен людей, якобы связанных с Ку-клукс-кланом.

Американский хакер, Mira Islam, был приговорен к двум годам лишения свободы в 2016 году после публикации имён, адреса и номеров телефонов десятков знаменитостей, включая Michelle Obama, Jay Z и Ashton Kutcher.

Департамент юстиции США заявил, что информация была использована бесчисленное множество раз для различных мошеннических действий.

Травля (Baiting)

Уничтожение с помощью отравленных приманокТакой способ хакерской атаки как Baiting использует любопытство или жадность, ничего не подозревающих жертв.

Хакер может подкинуть USB накопитель с загруженными вредоносными программами в вестибюле бизнесмена. Недобросовестный работник затем подключил найденный флеш накопитель к рабочему компьютеру. И все, он может быть причиной установки вредоносного ПО на внутреннюю компьютерную сеть компании.

Или это письма с прикрепленным интригующим именем файла, или ссылки на веб-сайте предлагающих бесплатные загрузки, все это вполне может быть также травля (Baiting), жульничество разработанное с целью обмануть людей и скрыть загрузку вирусов на их компьютеры.

Как избежать угроз в интернете

Что защитит от шпионского ПОПомимо установки программного обеспечения интернет-безопасности и обновлений, мы рекомендуем ряд других способов, чтобы сохранить ваш компьютер и защитить от вирусов и программ-шпионов.

В конце концов, профилактика лучше, чем лечение.

источник

Facebook ⃰ - РКН: сайт нарушает закон РФ

Выходит и на антивирусники, по большому счёту, надежды мало. И как быть? Пользователь абсолютно беззащитен? Спасибо за ценные советы, будем аккуратнее.

Выходит и на антивирусники, по большому счёту, надежды мало. И как быть? Пользователь абсолютно беззащитен? Спасибо за ценные советы, будем аккуратнее.