Что такое бестелесный вирус?

1. Что такое бестелесный вирус?

2. Почему кибер-преступники используют бестелесный вредонос

3. Как работают бестелесные вирусы

4. Что помогает бестелесной инфекций попасть на компьютер

5. Как защитить свой компьютер от бестелесной инфекций

Типичные защиты от вредоносного программного обеспечения сканируют жесткие диски в поисках вредоносных файлов, а затем принимают меры их для удаления.

Эта стратегия дает сбой, когда нет ни одного вредоносного файла, присутствующего в системе. И именно этот способ становится все более и более популярным типом атак ставящим в тупик оборону десятков банков всего мира.

Так называемые бестелесные вредоносные программы (Fileless infections) позволяют избежать обнаружения, потому что они не зависят от файлов жесткого диска, им не нужны исполняемые файлы для запуска.

Такой способ кибер преступлений впервые появился несколько лет назад, как часть сложного национального, государственного разведывательного нападения, и переживает сейчас всплеск популярности.

Это удары не только по каким то государственным целям. Исследования Лаборатории Касперского показывают, что Бестелесный вредоносный вирус заразил более 140 финансовых учреждений, правительственных организаций и телекоммуникационных компаний в 40 странах.

Атака заключалась в получении учетных данных системного администратора, для того что бы хакеры могли беспрепятственно собрать секретные учетные данные клиентов банков, и в конечном итоге снимать от их имени деньги в банкоматах.

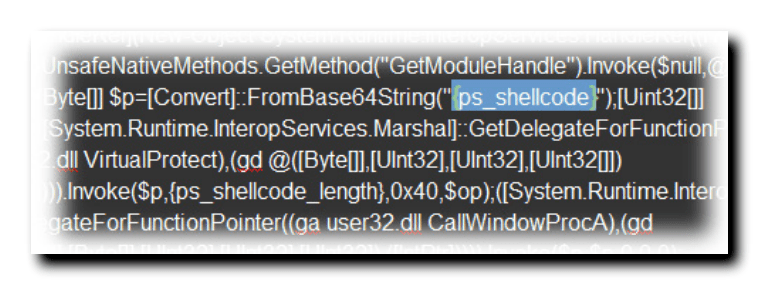

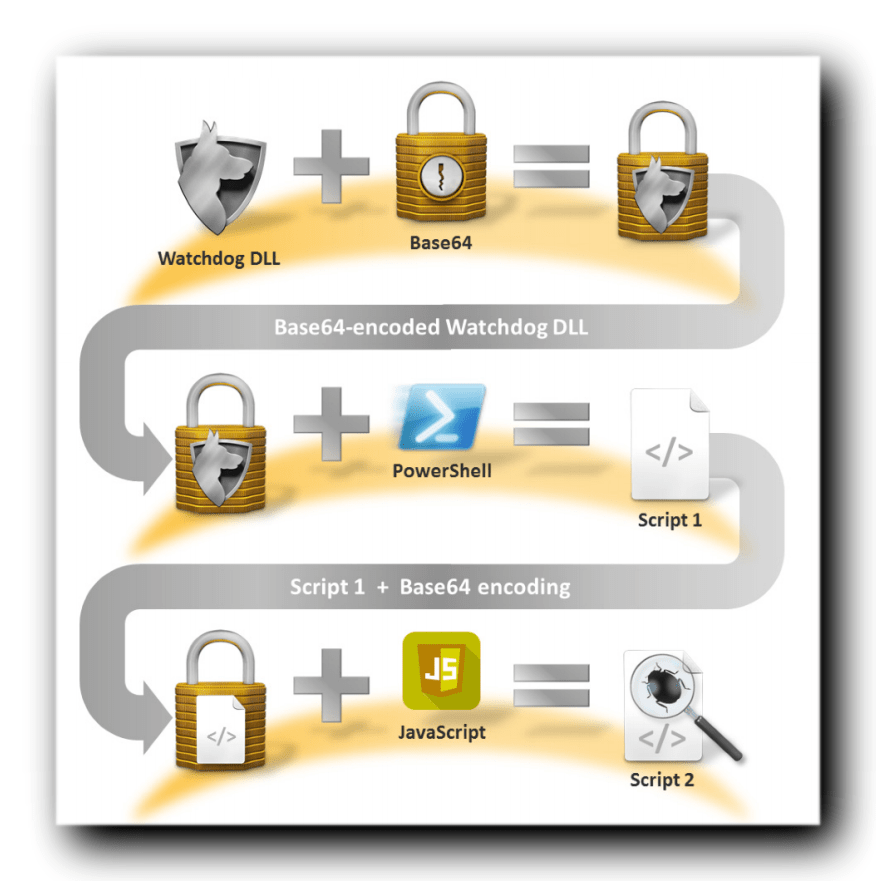

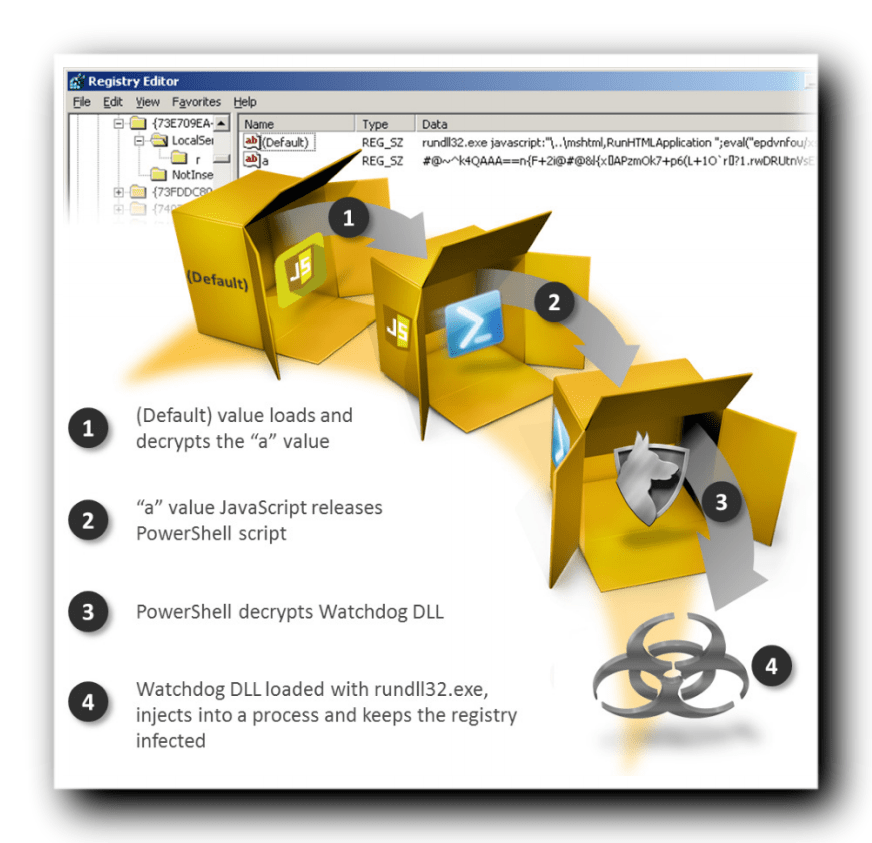

Хакеры так же могут использовать средства администрирования операционной системы Windows PowerShell, чтобы скрытно внести вредоносный код в оперативную память компьютера.

В качестве борьбы с таким видом заражения компьютера, специалисты по кибер безопасности банков могли бы следить за неожиданным созданием услуг в их системе, наблюдать за неожиданным увеличением трафика в своей сети, попытаться обнаружить посторонний исходящий трафик, а также запретить использование PowerShell в их сетях— предупреждает Курт Баумгартнер, ведущий антивирусный эксперт «Лаборатории Касперского».

Это помогает следить за работой сети, а не просто проверять файлы, хранящиеся в ней. Он подчеркивает, что даже совершенствующиеся угрозы не отменяют применение основополагающих мер безопасности, таких как разделение различных частей сети на подсети, что является более эффективным для обеспечения защиты.

Чего добиваются кибер преступники используя бестелесный вирус?

• Скрыть свое присутствие от антивирусов как можно дольше• Повышения привилегий - способность использовать уязвимость, которая даст им доступ администратора к системе и они могут делать все, что хотят.

• Сбор информации - собрать как можно больше данных о жертве и с компьютера жертвы, насколько это возможно (для дальнейшего использования в других атаках)

• Устойчивость - способность сохранять вредоносный код в системе, не выявленным, максимально долгое время. Он может скрыться в местах, которые трудно сканировать или обнаружить с помощью традиционных антивирусных продуктов.

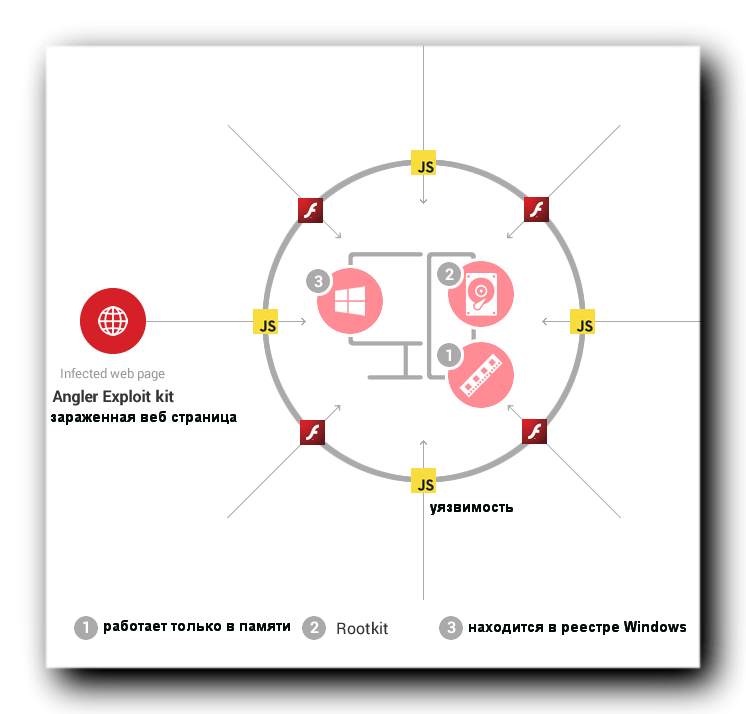

Непосредственно в оперативной памяти могут скрываться стойкие и замаскированные инфекции:

1. Резидентная вредоносная программа (Memory-resident malware) - этот тип квази бестелесной вредоносной программы использует пространство памяти процесса или подлинный файл Windows. Он загружает свой вредоносный код в этом пространстве памяти и остается там, пока код не срабатывает.

2. Руткит - это вид программных средств выполняющий маскировку вредоносных объектов (процессов, файлов, директорий, драйверов) на компьютере пользователя.

Rootkit дает возможность получить доступ администратора для злоумышленников. Руткиты часто находятся в ядре и поэтому, их невозможно обнаружить и уничтожить не смотря на перезагрузки и и обычные проверки антивирусом.

3. Вредоносная программа реестра Windows - новые типы вредоносных программ. Бестелесный способен находится в реестре Windows. Ведь Реестр Windows представляет собой базу данных, которая хранит настройки низкого уровня для операционной системы и некоторых приложений.

Обычному пользователю сложно просто ориентироваться в реестре, но авторы вредоносных программ эксплуатируют даже кэш миниатюр операционной системы, чтобы получить возможность устойчиво сохранить вредоносный код.

Этот тип бестелесного вредоносного ПО выполняет код в файле в реестра, файл самоуничтожается, после выполнения своих злых намерений.

Как бестелесный вирус работает:

Вот реальный, простой сценарий как этот вирус может поставить под угрозу ваш компьютер .

>> Вы используете Chrome, который имеет установленный флэш - плагин. Или это может быть любой другой браузер, который поддерживает этот плагин или Javascript .

>> Ваш флэш-плагин устарел, потому что у вас не было времени установить обновления.

>> В конечном итоге вы попадаете на веб - сайт, где размещен Angler exploit kit.

>> exploit комплект начинает сканирование на наличие уязвимостей в вашем компьютере, и находит устаревший Flash-плагин. Сразу же начинает работать полезная нагрузка в памяти процесса вашего Chrome.

>> Если, например, полезная нагрузка представляет собой штамм вымогателей, то он будет подключаться к серверам Command & Control, контролируемых злоумышленниками для получения ключа шифрования.

>> Последним шагом после шифрования данных на вашем компьютере, это блокировка оборудования и требование выкупа, для предоставления последующего доступа к файлам вашего компьютера.

Вы видите, полезная нагрузка (часть вредоносной программы, которая выполняет вредоносные действия) вводится непосредственно в процессе, используемом для эксплуатации и запуска в оперативной памяти компьютера.

EXPLOIT KITS - обязательное условие функционирования бестелесного вируса.

Exploits Kit является всего лишь системой сетевого тестирования компьютера для поиска недостатков или ошибок приложений дающих возможность несанкционированного проникновения, к вашему компьютеру или любой другой системе.

Преступный Exploits инструмент это, в основном, кусок кода разработанный для вредоносных целей. Он открывает канал, который злоумышленники могут использовать для общения с вашей системой и загрузки в неё коды включающие в себя различные типы нужных им команд.Лучший способ защитить себя от бестелесного вируса.

1. Применять обновления безопасности для приложений и операционной системы.

Большинство пользователей не любят обновлений программного обеспечения, пренебрегая из-за предвзятых понятий, таких как:

"Это займет больше памяти моего компьютера."

ИЛИ

"Это заставит мой компьютер работать медленнее."

Или даже:

"Это может привести к проблемам совместимости с моей операционной системы или других приложений."

В современном мире обновления программного обеспечения, имеют решающее значение для вашей безопасности!

Сохраняя свои приложения и постоянно обновляя ОС можно исключить 85% целенаправленных атак (кибер - атаки, которые нацелены на конкретную уязвимость в вашем компьютере).

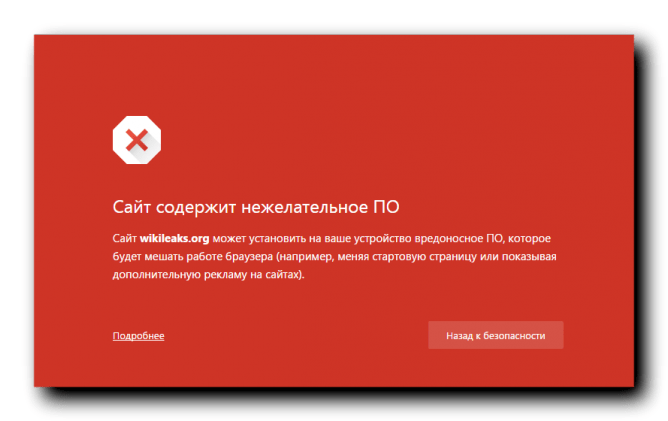

2. Блокирование страниц имеющих вредоносные ресурсы.

Заражение начинается в тот момент когда вы открываете страницу на зараженном сайте, где размещен преступный эксплойт комплект.

Но если вы используете обновляемый продукт безопасности, он будет блокировать такую страницу, как только вы попытаетесь открыть ее. В итоге нелегальный эксплойт комплект никогда не сможет достичь приложений на вашем компьютере (в данном случае, браузер).

Как антивирус блокирует сайты?

Хорошие антивирусы "знают" что этот сайт взломан, или создается для атак, или принадлежит к кибер криминальной инфраструктуре. Злоумышленники вкладывают много сил и денег в такие сайты и редко меняют их.

Таким образом, этот метод обнаружения может быть очень полезным для вашей интернет-безопасности.

После того, как используемый набор определил уязвимость в вашей системе, он будет подключаться к серверам Command & Control для загрузки полезной нагрузки и займет место в оперативной памяти. Но если вы должным образом защищены то ваш пакет безопасности знает, что происходит попытка подключиться к вредоносным серверам, и он остановит загрузку.

Опять же, видите, бестелесный вирус блокируется прежде чем это попадет к Вам.

4. Блокируется обмен данными между компьютером и серверами нападавших.Скажем, полезная нагрузка проникла в конечном итоге на вашу систему через уязвимость Zero Day (Уязвимость нулевого дня - недостаток в программном обеспечении, для которых не существует никакого обновления, потому что производитель программного обеспечения ещё не знает об этом).

Следующим слоем упреждающей защиты продукта безопасности, является блокирование связи между вашим компьютером и сервером контролируемым злоумышленниками.

Преступники не смогут получить данные, собранные с вашего компьютера, они так же не смогут заразить вашу систему дополнительным вредоносными программами .

А теперь просто ищите злоумышленников там где где вы меньше всего их ожидаете.

Источники: heimdalsecurity.com/blog. wired.com/