Вредоносная программа «Telecrypt» требует выкуп с пользователей Telegram

В самом распространенном случае вредоносная программа шифрования файлов (программа Cryptor) внедряется в компьютер жертвы для шифрования файлов. В некоторых случаях, мошенники могут послать ключ шифрования в Cryptor и принимать данные от него. Собранная информация будет использоваться для разблокировки зашифрованных файлов, после выплаты выкупа.

Получение данных из Cryptor требует некоторых других услуг, что приводит к дополнительной затрате на разработку. Чтобы избежать дополнительных расходов для связи между вредоносной программой и ее сервером, создатели Telecrypt решают использовать Телеграмму для управления и контроля.

Как Telecrypt заражает ПК жертв?

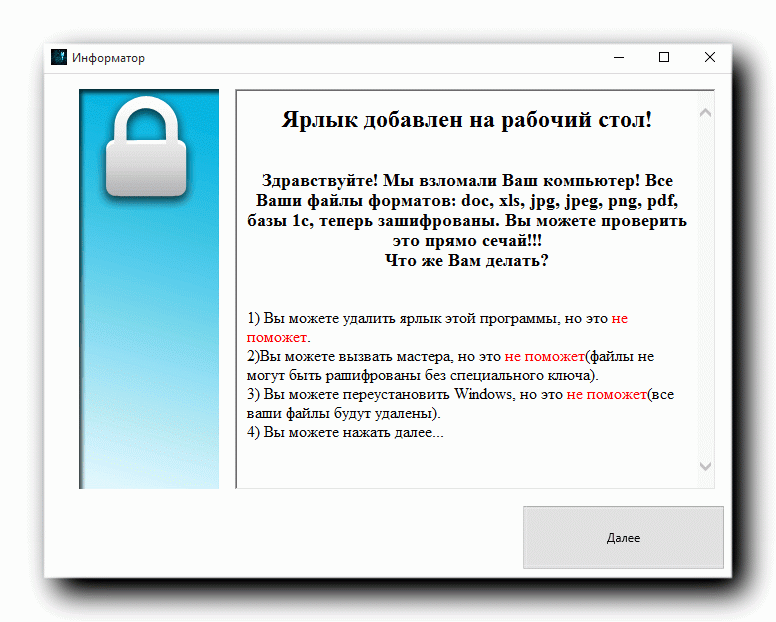

После запуска Telecrypt шифрует файлы жертв, начиная от Word, PDF, Excel, JPG, JPEG, PNG до файлов базы данных (DBF).

Эксперты по безопасности объясняют, «Список зашифрованных файлов сохраняется в текстовый файл ‘% USERPROFILE% \ Desktop \ База зашифр файлов.txt». Вредонос может добавить расширение’ .Xcri ‘к зашифрованным файлам, но исследователи также нашли файлы с его расширением без изменений.

Несмотря на то что пока нет никакого способа обнаружить, как этот вредоносная программа вставляется в ПК конечного пользователя.

Путь инфекции можно проследить, как показано ниже:Перед тем как вирус проник в компьютер пользователя, хакерская угроза создает «Телеграмм бот» для последующих сообщений.

При первом запуске Telecrypt генерирует ключ шифрования файлов и инфекции ID. Затем он проверяет, наличие упомянутого «Телеграмм бот».

После подтверждения, эта вредоносная программа использует общедоступный API сервиса доставки сообщений Телеграмм (Telegram), чтобы информировать злоумышленников об успешном заражении.

Он (Telecrypt) также отправляет обратно информацию о зараженной системе, включая имя компьютера, ID инфекции и номер, используемый в качестве основы для генерации ключа шифрования файлов.

Вредоносная программа ищет жесткий диск жертвы для определенных файлов и шифрует их. Он также информирует нападавших через «Телеграмм бот», об окончании шифрования.

Telecrypt загружает исполняемый файл из взломанного сайта WordPressа. Этот графический интерфейс отображает записку с требованием выкупа, и говорит жертве, что произошло и как платить 5,000 руб. ($ 77) через Qiwi или Яндекс.Денег, чтобы получить свои файлы обратно.

Эксперты по безопасности рекомендуют жертвам мошенников не платить выкуп, вместо этого, они должны обратиться к поставщикам решений безопасности для получения справки для файла дешифрования.

Источник

Здравствуйте Гость.

Пока ещё никто не оставил свой комментарий к статье Вредоносный Telecrypt для Телеграмм.

Будьте первым, поделитесь мнением.